artur

Čuven

- Učlanjen(a)

- 20.07.2003

- Poruke

- 600

- Poena

- 630

@alex303, uh dobro je, tu si

Mucim se sa Unraid Serverom ne znam gde da ga stavim. Ti si me sve objasnio ali ja ne znam i dalje. Citam ova dva tri dana sveeee i sta sam zakljucio.

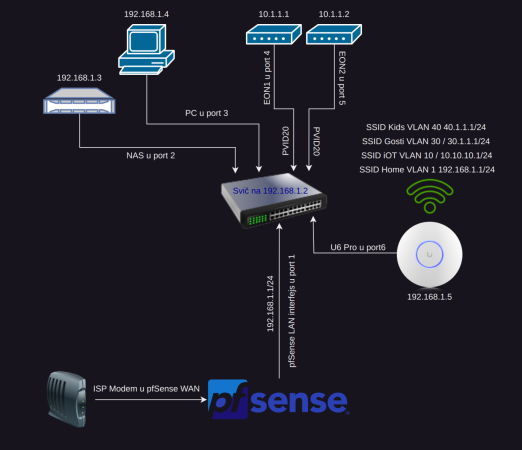

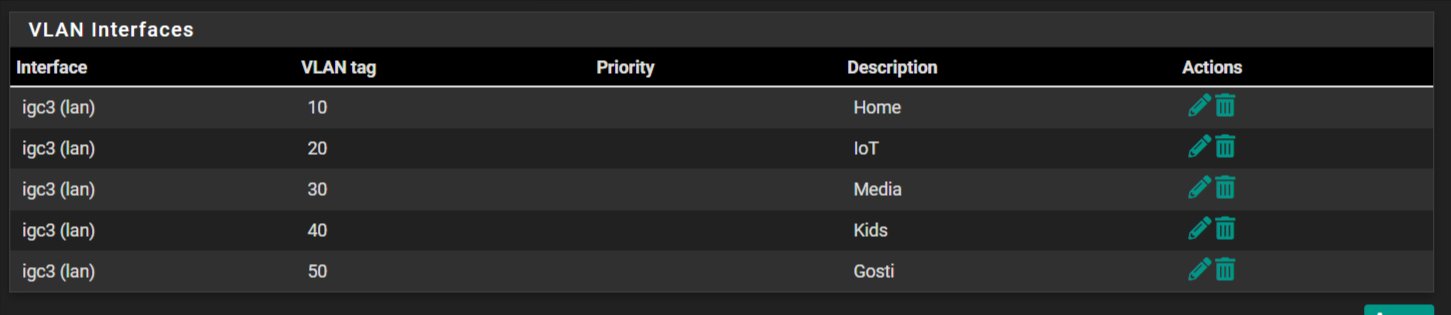

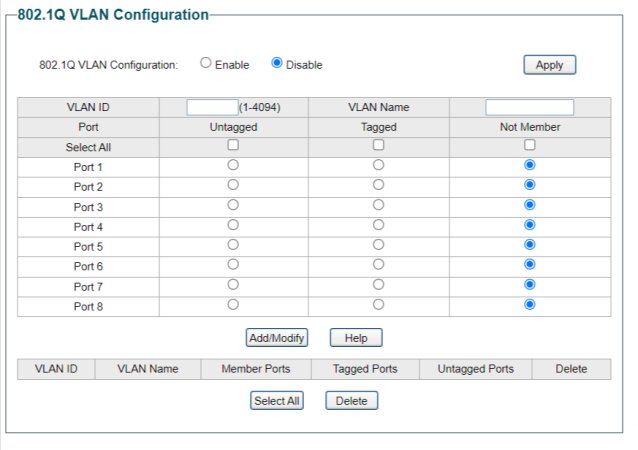

Podesavanja na switchu:

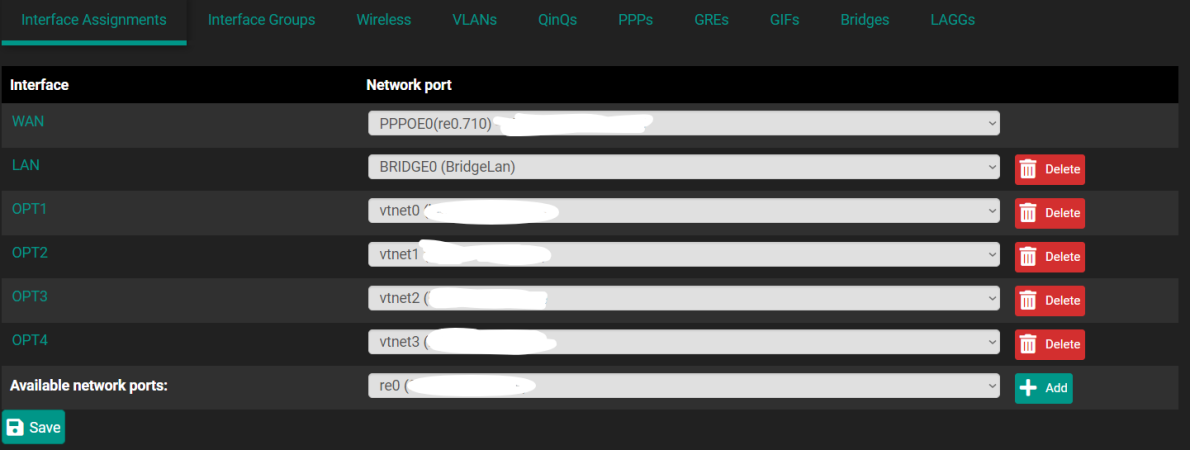

pominjem polja jer je tako na gornjoj slici, pa mi lakse

Vlan1 je po default Untagged osim za portove koji su zauzeti i tu je prazno polje

Unraid ide u port 8 na Switchu i tamo treba da podesim za Vlan10 Untagged (ne znam za ostale portove, da li su prazni ili ide Tagged), i Vlan1 je prazan

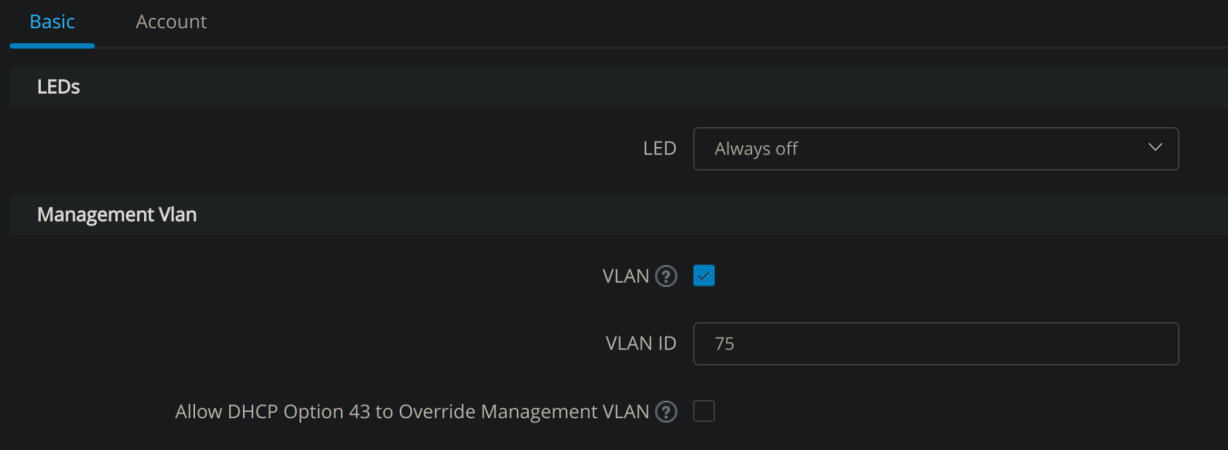

U6Pro ide u port 7 na Switchu i tamo treba da podesim za Vlan10 isto Untagged a ostalo Tagged, Vlan1 je prazan

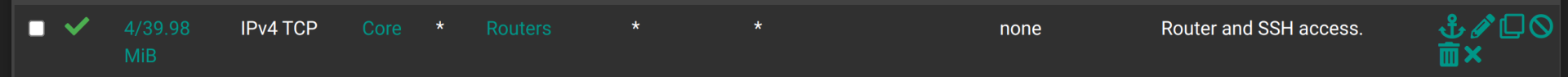

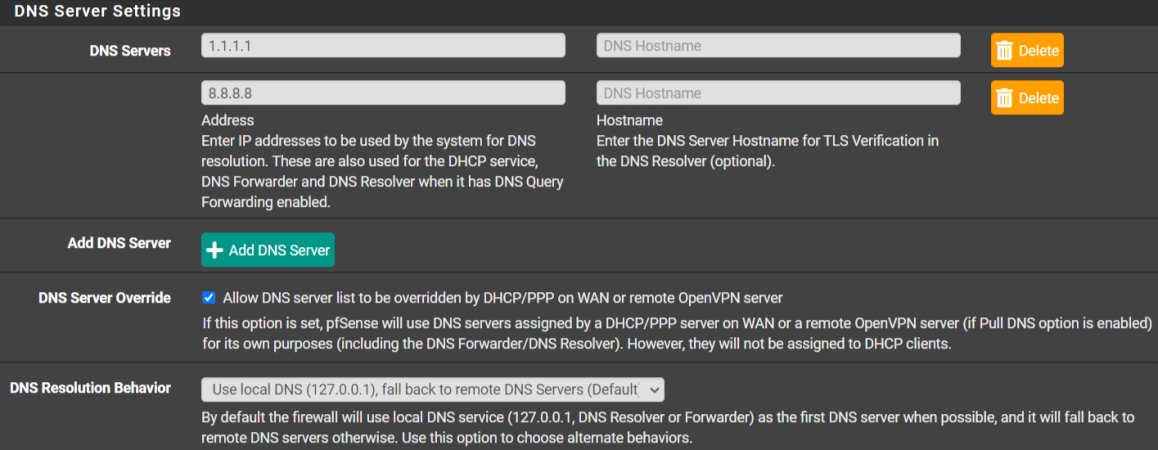

pfSense na portu 6 samo je Untagged na Vlan1 a ostali svi Tagged

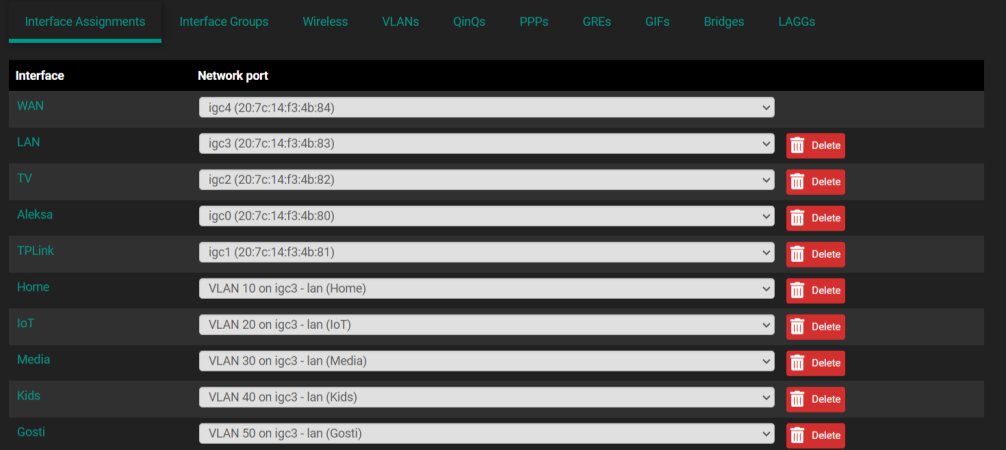

E sad pfSense LAN port (odnosno IP sa kojom mu pristupam) treba da bude u istom subnetu sa Unraidom i U6 Pro, pitanje?

Da li Unraid i U6Pro treba da budu u recimo Vlan10, npr. Admin_Vlan, buni me sto si napisao da se @alex303 "Storage uredjaji ne rutiraju" sta to zanci? da im se dodeljuju fiksne IP adrese u njima samima,

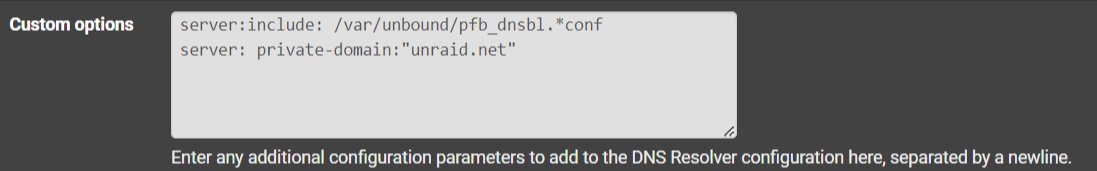

isto ovo ne znam sta znaci u praksi @alex303 "Kad budeš pravio VLAN-ove u pfSense-u, parent interfejs (trunk ili VLAN 1) mora da bude na subnetu na kojem je Unraid !!!"

Meni to deluje kao da pfSense ne treba da vidi Unraid i da on sa njim nema nikakve veze i zato pominjem 100 puta gde da stavim Unraid i da li da bude u nekom Vlanu.

Molim te mi plasticno objasni.

Na unraidu imam razlicite kontejnere, Unraid podrzava Vlanove i custom network, tako da recimo Jellyfin serveru mogu da pristupaju uredjaji iz Vlan30 gde je NvidiaShield. ako server ubacim u odgovarajuci subnet, ili je to glupo, nego je lakse kroz Firewall rule.

Sve me ovo brine da napravim haos sa IP adresama i da ne mogu da pristupim nicemu vise.

Bitno mi je da podesim taj AdminVlan i mojVlan, da mogu da idem dalje.

Uh, samo toliko

Edited:

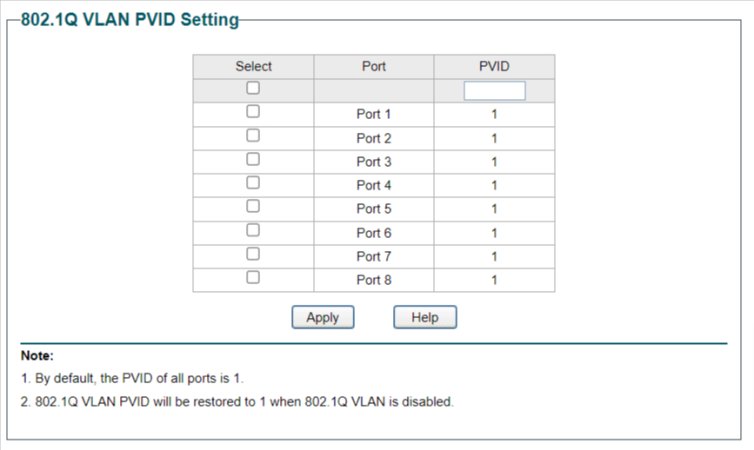

da li tacno da je isto Tagged i Trunk

i Untagged i Pvid

Mucim se sa Unraid Serverom ne znam gde da ga stavim. Ti si me sve objasnio ali ja ne znam i dalje. Citam ova dva tri dana sveeee i sta sam zakljucio.

Podesavanja na switchu:

pominjem polja jer je tako na gornjoj slici, pa mi lakse

Vlan1 je po default Untagged osim za portove koji su zauzeti i tu je prazno polje

Unraid ide u port 8 na Switchu i tamo treba da podesim za Vlan10 Untagged (ne znam za ostale portove, da li su prazni ili ide Tagged), i Vlan1 je prazan

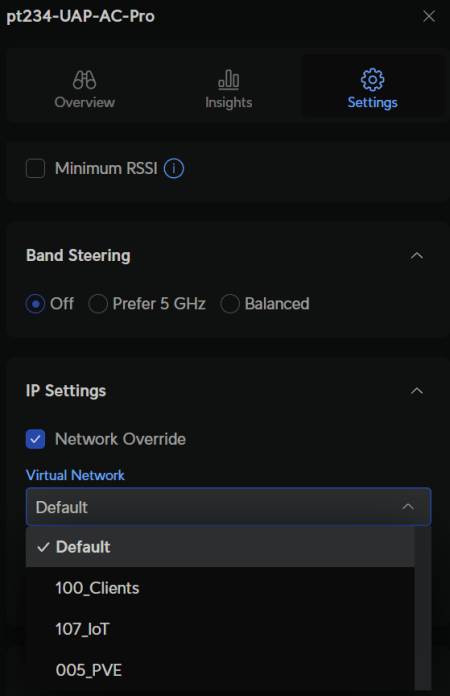

U6Pro ide u port 7 na Switchu i tamo treba da podesim za Vlan10 isto Untagged a ostalo Tagged, Vlan1 je prazan

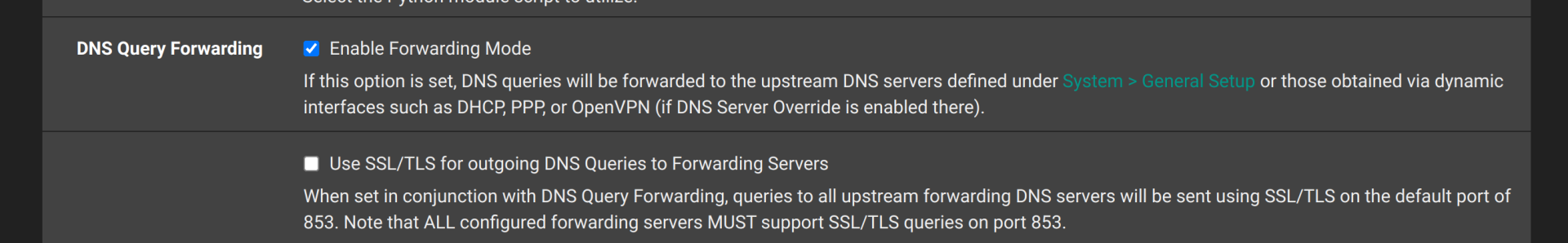

pfSense na portu 6 samo je Untagged na Vlan1 a ostali svi Tagged

E sad pfSense LAN port (odnosno IP sa kojom mu pristupam) treba da bude u istom subnetu sa Unraidom i U6 Pro, pitanje?

Da li Unraid i U6Pro treba da budu u recimo Vlan10, npr. Admin_Vlan, buni me sto si napisao da se @alex303 "Storage uredjaji ne rutiraju" sta to zanci? da im se dodeljuju fiksne IP adrese u njima samima,

isto ovo ne znam sta znaci u praksi @alex303 "Kad budeš pravio VLAN-ove u pfSense-u, parent interfejs (trunk ili VLAN 1) mora da bude na subnetu na kojem je Unraid !!!"

Meni to deluje kao da pfSense ne treba da vidi Unraid i da on sa njim nema nikakve veze i zato pominjem 100 puta gde da stavim Unraid i da li da bude u nekom Vlanu.

Molim te mi plasticno objasni.

Na unraidu imam razlicite kontejnere, Unraid podrzava Vlanove i custom network, tako da recimo Jellyfin serveru mogu da pristupaju uredjaji iz Vlan30 gde je NvidiaShield. ako server ubacim u odgovarajuci subnet, ili je to glupo, nego je lakse kroz Firewall rule.

Sve me ovo brine da napravim haos sa IP adresama i da ne mogu da pristupim nicemu vise.

Bitno mi je da podesim taj AdminVlan i mojVlan, da mogu da idem dalje.

Uh, samo toliko

Edited:

da li tacno da je isto Tagged i Trunk

i Untagged i Pvid

Poslednja izmena: