- Učlanjen(a)

- 19.04.2005

- Poruke

- 5,044

- Poena

- 2,455

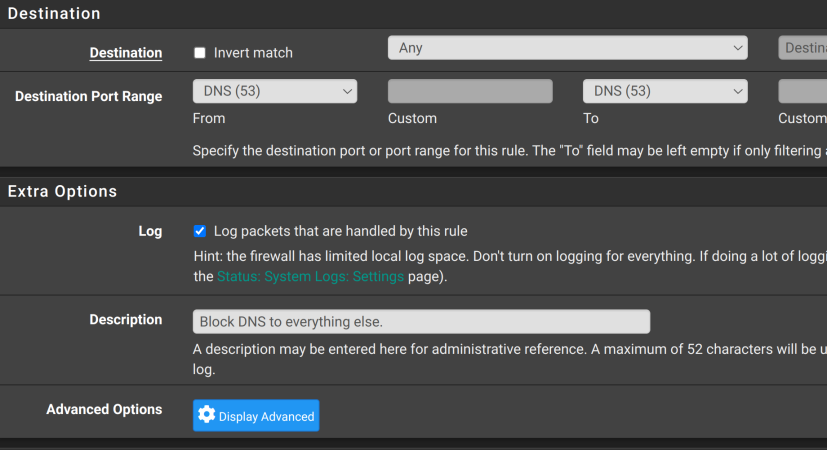

Tvoje interne privatne adrese nisu vidljive od spolja. I pfSense po defaultu dozvoljava samo odlazeći saobraćaj. Sve što dolazi od spolja, pfSense blokira po defaultu i to je zapravo poenta firewall-a. Niko od spolja ne može da pinguje pfSense uređaj niti da vidi šta se dešava na njemu a pogotovo iza njega.2. da rezimiram, unraid server i svi desktop komjuteri i laptopovi (bilo vezani kablom ili WiFi) da budu u istom opsegu, pa makar i on bio 192.168.x.x (opet sam nesto citao da je taj opseg najlakse hakovati jer se prvo skeniraju te adrese), verovatno kada si iza pfSensa to nema veze.

Prvo napraviš statičko DHCP mapiranje za WiFi uređaje sa statičkim IP adresama koje su vezane za MAC adresu uređaja. Onda napraviš novi alias koji ćeš nazvati recimo WiFi. U taj alias ubaciš sve IP adrese koje si dodelio uređajima. Nakon toga, na interfejsu na kojem je WiFi napraviš pass rule gde ćeš kao source staviti tvoj WiFi alias a kao destination ćeš staviti adresu NAS uređaja. Na taj način si omogućio uređajima u, lupam, 10.0.0.0/24 subnetu da komuniciraju sa NAS uređajem koji je u 192.168.1.0/24 subnetu.drugi opseg da budu android uredjaji (ako su u drugom opsegu, da li ce moci da pristupaju Unaraidu, zbog multimedie), dalje rutiranje kada stigne WiFI AP. Ili postoji neki drugi savet

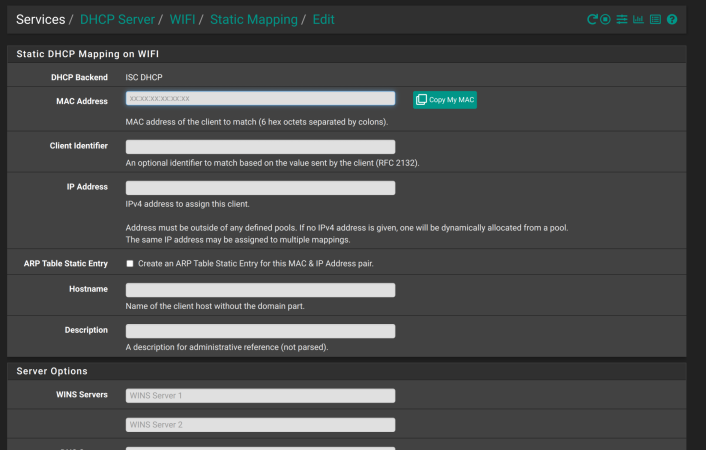

Ideš na Services / DHCP Server i odabereš tab za koji hoćeš da napraviš statičko mapiranje. A onda skroluješ skroz dole i videćeš dugme Add Static Mapping.3. gde se dodeljuju imena

Čim klikneš na njega, pojaviće se ovo

Tebi su potrebna samo ova polja:

MAC Address

Client Identifier

IP Address

Hostname

Description

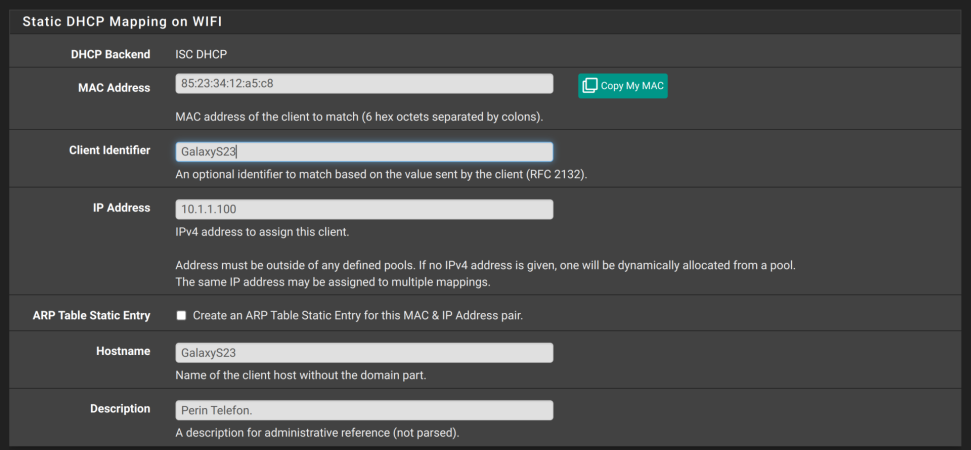

Ja ih popunjavam na sledeći način:

Iz sigurnosnih razloga IP adresa u statičkom mapiranju mora da bude van DHCP raspona. Tako da ako si DHCP raspon podesio ovako od 10.10.50.1 do 10.10.50.254 nećeš moći da odradiš statičko mapiranje dok raspon ne smanjiš. Na primer ovako: 10.10.50.1 - 10.10.50.10. Ovo znači da su ti za statičko mapiranje dostupne sve adrese posle 10.10.50.10.