@alex303 pozdrav

sve oko nas postaje "pametno" sto znaci lako i za manipulaciju i zloupotrebu, pa bih ulozio vreme u edukaciji na tu temu. Iako sam se jedno vreme zanimao sa linuxom, moje znanje po pitanju mreze, firewall-a, portova i td. je skoro ravno nuli.. Ako bi mogao da me uputis kuda krenuti, sta prvo savladati i dao predloge za hardware.. Dosadne su reklame na youtube-u kada se gleda na televizoru, pa sam razmisljao o raspberry pi i pi-hole.. A onda razmisljam cale voli da gleda filmove online pa tu svasta iskace, cesto ima gostiju, sestra i majka klikcu sve i svasta itd. sve ovo u selu kad se okupljamo, a posto ce otac i majka skoro u penziju i ziveti tamo, polako treba sklopiti i zastiti ih.

Sta mi je cilj? potpuna sigurnost i privatnost koliko je to moguce.

sta je plan i sta bih vole:

1) neki NAS server na kome bi se skladistili filmovi za plex, muzika za hi-fi, privatni cloud itd..

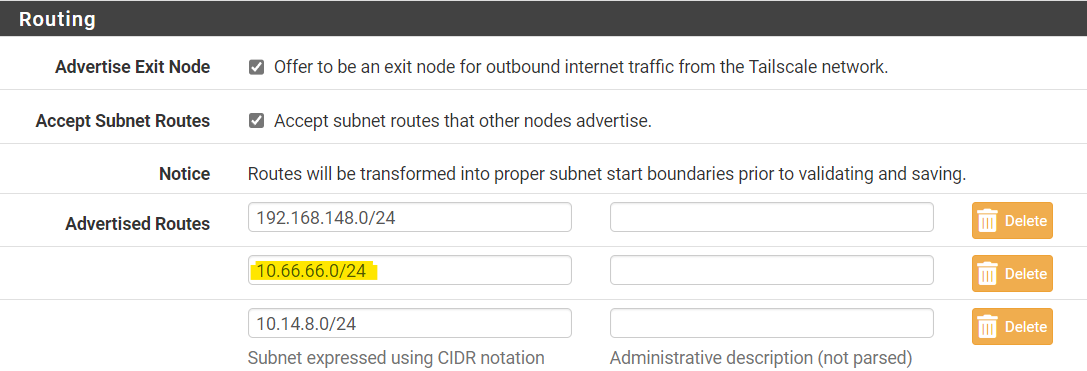

2) vpn i neki blok za reklame tipa nextdns ili adguard ili ublock origin.. privacy badger itd... Ukratko zastita od cookies, reklama i ostalih zajebancija.

3) guest mreza koja bi bila potpuno izolovana (ukoliko je to moguce kako bih zastitio NAS od virusa), ali da ima zastitu adquarda...

4) plan je da to sve bude upakovano u rack server..

5) napomenuo bih da ce na toj mrezi biti i kamere. Mozda u isti rack staviti i opremu za kamere..

Sve vise je "sokocala" za pametne kuce pa ce se sigurno nesto stavljati..

Razloga je dosta pa bih na vreme krenuo.

Dobrodosao je svaki predlog, sta i kako odraditi. Siguran sam da ce kostati pa bi se islo deo po deo.. Za pocetak bih krenuo od pfsense. Jos ako bi to moglo postepeno da se upakuje u nas, a da se krene od neke kucne varijante.. Nesto tipa ovako. Sad ne bih high-end komponente.. Svakako bih kasnije odlucio koliko bih izdvojio para tj koliko jake komponente. Ali poceo bih od neke bestbuy warijante za pfsense

server rack

server rack 2